Ох уж эти шеллы. Недавно на моем сайте Joomla обнаружил подозрительный файл manager.php прямо в папке plugins. Файл весил где-то 22.4КБ. Открыл файл, а там… о боже! Шелл. Все забито php скриптами и base64. Меня радует то что все шеллы имеют свое имя. Тупость. Зачем палить название шелла или тот кто мне его залил нуб. Так вот, удалил я этот файлик вместе с другими файлами-дорвеями которые залили с помощью manager.php.Кстати, manager.php был как FileZila. Злоумышленник имел доступ ко всеми сайтами которые были на аккаунте. Так как не имел достаточного опыта борьбы с шеллами, после удаления шелла забил на все. Прошла неделька, как думаете что я обнаружил на другом сайте? Да, я обнаружил Шелл!

Тот же шелл был залит. На этом мое терпение лопнуло, начал курить все форумы о шеллах и дорвеях. В конце концов исправил проблему, злоумышленникам спасибо за все. Хорошо что попались нубы, толком ничего плохого не сделали с сайтами. Хотя, пара сайтов под фильтром яндекса.

Мои советы по борьбе с шеллами:

- Все папки должны иметь права 755 и файлы 644

- Сделать специальный htacess который запретит прямым входам типа ваш_сайт/plugins/manager.php

- Удалить ненужные шаблоны и расширения

- Всегда следить за sape-папку(если продаете ссылки через биржу sape.ru) так как именно она должна иметь 777. Файл sape.php из папки не должен иметь 777, 644 достаточно.

- Не давайте доступ к FTP-аккаунту никому

Пишите в комментариях еще советы если знаете о них. Следив за всеми моими советами, вам не зальют так легко шелл. Всегда следите за безопасностью сайта и делайте бэкапы. Joomla уязвима. Представьте себе сколько хацкеров взламывают сайты ради прикола а кто-то ради заработка.

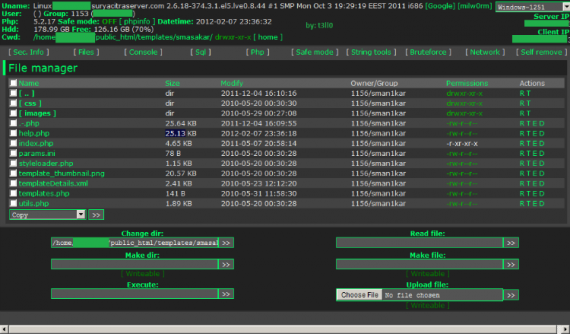

Вот как выглядит шелл в действии: